MAC (Media Access Control) manzili — toʻliq va amaliy qoʻllanma

November 12, 2025

MAC (Media Access Control) manzili — toʻliq va amaliy qoʻllanma

MAC manzili (Media Access Control address) — tarmoq qurilmalarining link-layer (odatda Ethernet yoki Wi‑Fi) darajasidagi noyob identifikatori. Ushbu maqolada MAC manzili nima ekanligi, tuzilishi, turlari, qanday ishlashi, IP bilan farqi, sozlash va xavfsizlik jihatlari — hammasi amaliy misollar va buyruqlar bilan batafsil tushuntiriladi.

1. MAC manzili nima?

-

MAC manzil — tarmoqning link (Layer 2) qatlamida ishlatiladigan 48-bit yoki (kamroq holatlarda) 64-bit identifikator.

-

Ethernet va Wi‑Fi qurilmalari (NIC — Network Interface Card) odatda 48‑bit MAC manzilga ega.

-

MAC manzil qurilmaga o‘rnatilgan va BIOS/firmware orqali yoki ishlab chiqaruvchi tomonidan belgilanadi — lekin koʻplab tizimlarda uni vaqtincha oʻzgartirish (spoof) mumkin.

2. MAC manzil tuzilishi va yozilishi

Standart formatlar

48‑bit MAC odatda 6 bayt (6 oktet) dan iborat va quyidagi formatlarda yoziladi:

-

00:1A:2B:3C:4D:5E (kolon bilan)

-

00-1A-2B-3C-4D-5E (dash bilan — Windowsda keng tarqalgan)

-

001A.2B3C.4D5E (Cisco uslubi — nuqtalar bilan 3×4 hex)

Har bir bayt — ikkita hex belgisi (00 dan FF gacha).

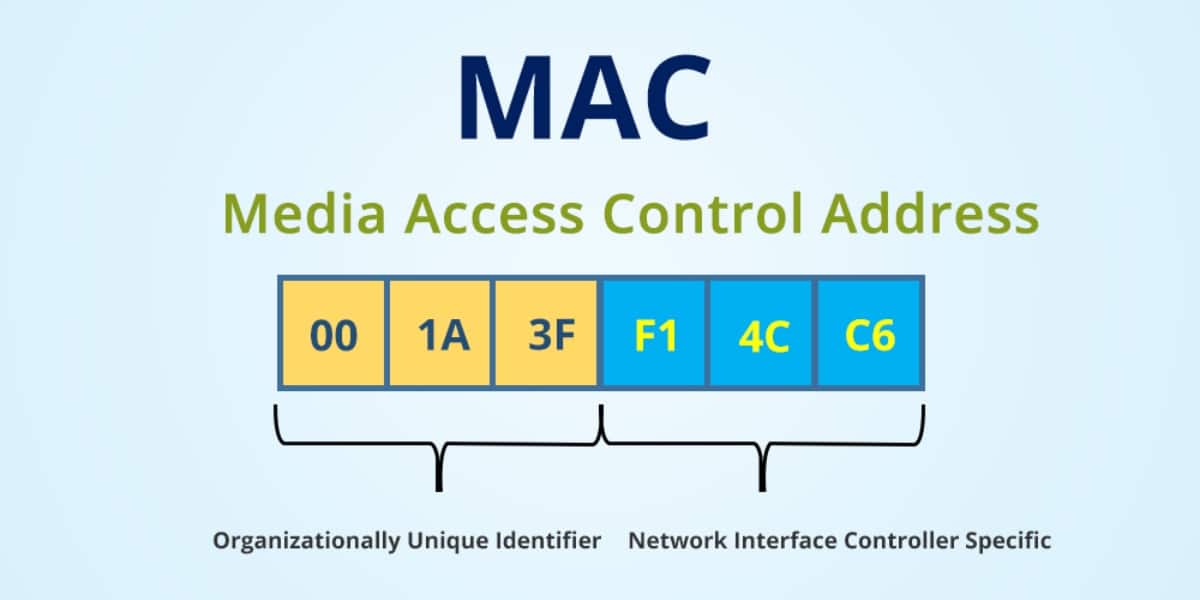

OUI va NIC qismi

-

MAC manzilning birinchi 24 biti yoki birinchi 3 bayti — OUI (Organizationally Unique Identifier). Bu qism ishlab chiqaruvchining identifikatoridir.

-

Soʻnggi 24 bit — mahsulotning unikal identifikatori (NIC yoki vendor tomonidan berilgan seriya).

Masalan, 00:1A:2B:3C:4D:5E da 00:1A:2B — OUI.

3. MAC turlari: unicast, multicast, broadcast

-

Unicast — bitta manzilga yoʻnaltirilgan paket. Eng koʻp ishlatiladigan holat.

-

Multicast — bir guruh hostlarga moʻljallangan manzil. Ethernetda multicast bitining qiymati MAC sarlavhasidagi 1‑bit bilan belgilanadi. Multicast MAC manzillariga misol sifatida IPv4 multicast 01:00:5e:... kiradi.

-

Broadcast — barcha lokal tarmoq hostlariga yuboriladigan manzil; Ethernetda u FF:FF:FF:FF:FF:FF.

4. MAC va IP — farqi va munosabat

-

Layer farqi: MAC — OSI modelining Data Link (Layer 2), IP — Network (Layer 3).

-

Ko‘lam: MAC lokal tarmoq doirasida (same broadcast domain) ahamiyatga ega; IP paketlari routerlar orqali butun internet bo‘ylab yoʻnaltiriladi.

-

Mapping: ARP (Address Resolution Protocol) IPv4 kontekstida IP → MAC mapping uchun ishlatiladi. Masalan, arp -a bilan lokal ARP jadvalini ko‘rishingiz mumkin.

-

Oʻzgaruvchanlik: IP manzillar dinamik (DHCP orqali) yoki statik bo‘lishi mumkin; MAC odatda qurilmaga doimiy bog‘langan, lekin tizim darajasida spoof qilish mumkin.

5. MAC manzil qanday belgilanadi / taqdim etiladi?

-

Ishlab chiqaruvchi tomonidan: NIC firmwareʼida OUI + NIC qismi bilan tayinlangan.

-

DHCP/OS tomonidan: DHCP serverlar IP taqsimlashda MAC asosida lease berishi mumkin.

-

Qoʻlda yoki dasturiy: Baʼzi operatsion tizimlarda MACni vaqtincha yoki doimiy oʻzgartirish mumkin (spoofing).

-

Virtualizatsiya: Virtual mashinalar va konteynerlar uchun hypervisorlar MAC manzillarni avtomatik yoki qoʻlda belgilaydi.

6. MACni qanday koʻrish va oʻzgartirish (amaliy buyruqlar)

Linux

-

MACni koʻrish:

ip link show dev eth0 # yoki ip addr show eth0

-

MACni vaqtincha oʻzgartirish:

sudo ip link set dev eth0 down sudo ip link set dev eth0 address 02:01:02:03:04:08 sudo ip link set dev eth0 up

-

Yoki ifconfig orqali (eski usul):

sudo ifconfig eth0 hw ether 02:01:02:03:04:08

Eslatma: ko‘plab Linux tizimlari systemd‑networkd yoki NetworkManager orqali boshqarilgani uchun MACni o‘zgartirish uchun config faylga yozish kerak bo‘lishi mumkin.

macOS

-

MACni koʻrish:

ifconfig en0

-

Vaqtincha oʻzgartirish:

sudo ifconfig en0 ether 02:01:02:03:04:08

Windows (PowerShell)

-

MACni koʻrish:

Get-NetAdapter | Format-List Name, MacAddress, Status

-

MACni oʻzgartirish: GUI orqali (Device Manager → NIC → Advanced → Network Address) yoki registry orqali; PowerShellda bevosita oson komandasi yoʻq (lekin Set-NetAdapterAdvancedProperty bilan baʼzi parametrlarga taʼsir qilish mumkin).

7. ARP va MAC qanday ishlaydi (qisqacha)

-

Qoʻshni tarmoqdagi maqsadli host MACini aniqlash uchun ARP soʻrovi yuboriladi: “Who has 192.168.1.10? Tell 192.168.1.5”.

-

Maqsadli host ARP javobini yuboradi va shu bilan IP→MAC mapping yaratiladi.

-

ARP jadvali mumkin bo‘lsa keshda saqlanadi (arp -a orqali koʻrish mumkin).

-

ARP spoofing: hujumchi yolgʻon ARP javoblarini yuborib, trafikni oʻz manziliga yoʻnaltirishi mumkin (MITM).

8. MAC spoofing — nima va qanday maqsadlar uchun ishlatiladi?

MAC spoofing — tizim administratorlari yoki foydalanuvchilar tomonidan MAC manzilni oʻzgartirish jarayoni. Sabablari:

-

Maxfiylik/anonimlik: Wi‑Fi tarmoqlarida haqiqiy MACni yashirish.

-

Tarmoq ruxsatlarini aylantirish: baʼzi tarmoqlar MAC asosida ruxsat beradi; huquqiy muhitda ruxsat olish.

-

Testlash va troubleshooting: tarmoq muammolarini tahlil qilish uchun.

-

Yomon niyatli: obyektlarni aldash (masalan, MAC filterdan oʻtish) — noqonuniy va etik jihatdan notoʻgʻri.

9. MAC filtrlash va xavfsizlik

MAC-based access control (MAC filtering)

-

Routerning Wi‑Fi qismida ko‘pincha MAC filtrlash mavjud: ruxsat berilgan MAClar faqat ularni bog‘lashga ruxsat beradi.

-

Cheklov: MAC filtr osongina spoof qilinadi — shuning uchun bu yagona xavfsizlik choralari emas.

ARP monitoring va spoofingdan himoya

-

Static ARP entries: muhim serverlarda statik ARP entry qoʻyish mumkin — lekin administratsion yukni oshiradi.

-

Dynamic ARP Inspection (DAI): switch darajasida ARP spoofingni oldini oluvchi mexanizm (Cisco/Layer‑2 switchlarda).

-

Port security: switch portiga faqat belgilangan MAClar ruxsat etiladi; kontraband MAC paydo bo‘lsa port bloklanadi.

-

Network segmentation va 802.1X: autentifikatsiya asosida portni qoʻrish.

10. MAC manzil bilan bogʻliq muammolar va diagnostika

-

Duplicate MAC: agar tarmoqda bir nechta qurilma bir xil MACga ega boʻlsa, trafik chalkashadi. Bu virtualizatsiya muhitida yoki notoʻgʻri sozlangan qurilmalarda uchrashi mumkin.

-

Link‑local conflict: baʼzi OSlar anonim MAC yoki random MAClar yaratadi (masalan, iOS/Android maʼlum hollarda randomize qiladi) — tarmoq administratorlari uchun monitoringni murakkablashtiradi.

-

Wi‑Fi privacy: zamonaviy cihazlar Wi‑Fi scanning paytida MACni randomize qilib, kuzatuvdan himoya qiladi — lekin baʼzi tarmoq xizmatlari uchun static identity kerak bo‘lishi mumkin.

11. MAC manzillarni aniqlash uchun amaliy buyruqlar va vositalar

-

arp -a — ARP jadvalini koʻrish (Windows/Linux/macOS).

-

ip neigh — Linuxda neighbor (ARP) jadvali.

-

tcpdump / wireshark — tarmoq trafikini tutib, MAC sarlavhasini koʻrish. Masalan:

sudo tcpdump -i eth0 -e

-e flag link-layer (Ethernet) sarlavhasini ko‘rsatadi.

-

nmap (MACni topish):

sudo nmap -sn 192.168.1.0/24

Nmap ARP scan orqali tarmoqdagi hostlar va ularning MAClarini qaytarishi mumkin.

-

ip link / ifconfig — lokal NIC haqida maʼlumot.

12. MAC manzil xavfsizligi va maxfiylik

-

MAC randomization: ko‘plab mobil va laptop tizimlari Wi‑Fi scanning paytida MACni randomize qiladi — bu foydalanuvchining kuzatilishini kamaytiradi.

-

MAC loglash: public Wi‑Fi operatorlari MACni loglab, keyinchalik u orqali foydalanuvchini izlashlari mumkin — shuning uchun jamoat tarmoqlarida ehtiyot bo‘ling.

-

Regulation & Privacy: baʼzi hududlarda MAC maʼlumotlari shaxsiy maʼlumot sifatida qaralishi mumkin — qoidalar va GDPR kabi regulyatsiyalarni hisobga oling.

13. MAC manzillar va virtualizatsiya / konteynerlar

-

VM hypervisor (VMware, VirtualBox, KVM) har bir virtual NIC uchun MAC manzil yaratadi. Ko‘pincha u avtomatik tanlanadi lekin sozlanishi mumkin.

-

Docker konteynerlar uchun odatda host orqali NAT ishlatiladi va konteynerlar o‘zining virtual MACga ega boʻladi (bridge mode).

-

MAC conflict: VM snapshot klonlash paytida MAC conflict bo‘lishi mumkin — hypervisorlar avtomatik MACni qayta generatsiya qilishini tavsiya etadi.

14. MAC tahlil misollari (forensics va tarmoq monitoring)

-

Asset discovery: tarmoqda qaysi qurilmalar borligini bilish uchun MAC→vendor mapping (OUI lookup) ishlatiladi. Masalan 00:1A:2B OUI ga qarab ishlab chiqaruvchini topish mumkin.

-

IoT identifikatsiyasi: IoT qurilmalar ko‘pincha aniq OUIga ega — bu ularni tarmoqda topish va tekshirishni osonlashtiradi.

-

Intrusion detection: tarmoqda qaysidir portda ko‘p nomaʼlum MAC paydo boʻlsa, bu tadqiqot obyekti bo‘lishi kerak.

15. Qanday qilib OUI (vendor) ni tekshirish mumkin?

-

Onlayn OUI databaselari: IEEE OUI lookup (rəsmi) yoki macvendors.com kabi xizmatlar.

-

Lokal CLI: Linuxda arp -an bilan MAClarni olib, keyin OUIni qidirish uchun kichik skript yozish mumkin.

Misol: Python skripti orqali OUI qidirish:

oui = "00:1A:2B".upper().replace(":", "-")

# so'rovni OUI ma'lumotlar qatoridan qidiring yoki rəsmi IEEE faylini yuklab olib tahlil qiling

16. Yakuniy tavsiyalar — amaliy best practices

-

MAC filtrlashni yagona xavfsizlik chora sifatida ishlatmang — u oson spoof qilinadi.

-

Switch port security va 802.1X ga o‘tishni ko‘rib chiqing — bu haqiqiy autentifikatsiya va nazoratni beradi.

-

Tarmoq monitoring — ARP va MAC jadvalini muntazam tekshirib turing. Anomal holatlar uchun alertlar qoʻshing.

-

Virtual mashinalar uchun MAC policy — klonlash va snapshot jarayonlarida avtomatik MAC generatsiyasini yoqing.

-

Wi‑Fi privacy: jamoat tarmog‘ida MAC randomization yoqilganiga ishonch hosil qiling.

-

OUI kartotekasini saqlang — asset discovery va auditing uchun lokal OUI listasi foydali bo‘ladi.

17. Tez-tez soʻraladigan savollar (FAQ)

Savol: MAC manzillar global ravishda noyobmi?

Javob: Istalgan ishlab chiqaruvchi uchun OUI rasmiy IEEE tomonidan ajratiladi va ular ichida noyob NIC qismi beriladi. Ammo baʼzan notoʻgʻri sozlash yoki qoʻlda belgilash natijasida tarmoqda duplikat paydo boʻlishi mumkin.

Savol: MACni oʻzgartirish qonuniymi?

Javob: Odatda o‘z qurilmangizning MACini oʻzgartirish qonuniy. Ammo tashkilot siyosatiga va qonunchilikka qaramay, ruxsatsiz tarmoqlarda MACni qoʻllash yoki boshqalarning tarmoqlarini aldash noqonuniy bo‘lishi mumkin.

Savol: MAC dan IPga qanday oʻtiladi?

Javob: ARP yordamida lokal tarmoqda IP manzilga mos keluvchi MAC olinadi; paketlar Ethernet sarlavhada manzil va manba MAC bilan encapsulate qilinadi.

Tags:

Related Posts

Stack xotirasi tushunchasi: PWN va Binary Exploitation asoslari

Stack xotirasi — dastur ishlashi davomida eng muhim va ayni paytda eng xavfli xotira sohalaridan biridir. Ushbu maqolada stack qanday ishlashi, stack overflow nima ekanligi va nima sababdan u PWN hamda CTF muammolarida muhim rol o‘ynashi professional darajada tushuntiriladi. Maqola boshlovchilar va xavfsizlikka qiziquvchilar uchun mo‘ljallangan.

Dec 19, 2025

Steganografiya CTF Masalalarini Yechish Bo‘yicha To‘liq Professional Qo‘llanma

Steganografiya — oddiy ko‘ringan rasm, audio yoki fayl ichiga yashirilgan maxfiy ma’lumotlarni aniqlash san’atidir. Ushbu qo‘llanmada siz CTF musobaqalarida uchraydigan stego masalalarini tizimli ravishda qanday tekshirish, qaysi vositalarni qo‘llash va yashirin flagnni topishning eng samarali usullarini o‘rganasiz.

Dec 03, 2025

SQL Injection nima va undan qanday himoyalanish mumkin? To‘liq tushuncha va real kod misollari

SQL Injection (SQLi) — bu hujumchi foydalanuvchi kiritadigan ma’lumotlar orqali SQL so‘roviga zararli kod qo‘shishi va natijada ma’lumotlar bazasiga ruxsatsiz kirishi mumkin bo‘lgan xavfsizlik zaifligidir. Bu zaiflik OWASP Top 10’da uzoq yillardan beri yetakchi o‘rinlarda turadi. U noto‘g‘ri yozilgan backend kod, filtrlanmagan input va sanitizatsiyasiz SQL so‘rovlari natijasida yuzaga keladi.

Dec 01, 2025

🎣 Phishing hujumlari qanday ishlaydi? To‘liq professional tahlil

Kiberjinoyatchilar tomonidan eng ko‘p qo‘llaniladigan hujum usullaridan biri — phishing (“fishing” — ma’nosi: "qarmoqqa ilish"). Bu usulda hujumchi texnik ekspluatatsiya emas, balki inson psixologiyasidan foydalanadi. Shu sababli phishingga qarshi eng yaxshi himoya — xabardorlik. Ushbu maqolada phishingning ishlash mexanizmi, turli shakllari, real ssenariylar va unga qarshi samarali himoya choralarini tahlil qilamiz.

Nov 30, 2025