#cybersecurity

9 posts

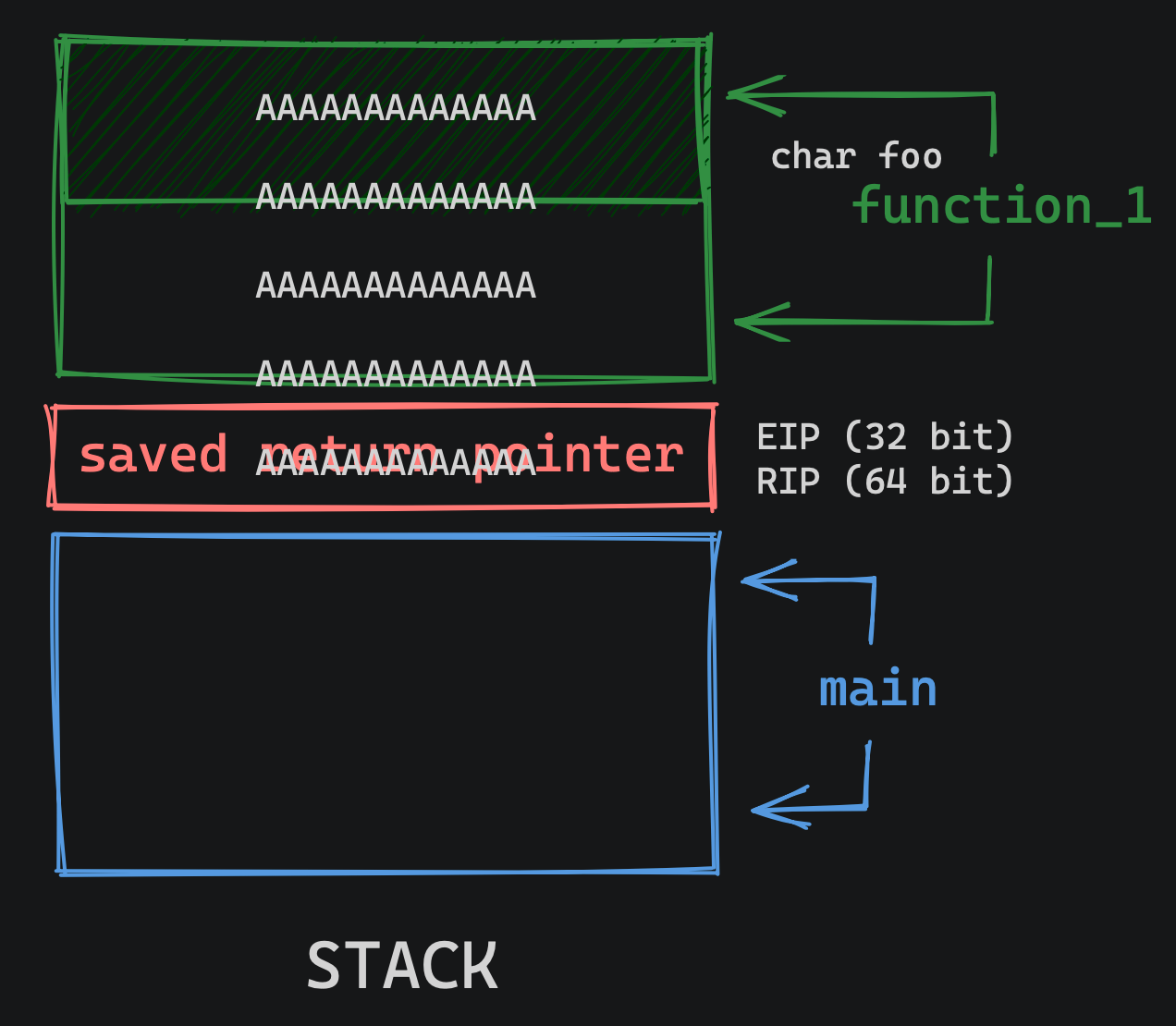

Stack xotirasi tushunchasi: PWN va Binary Exploitation asoslari

Stack xotirasi — dastur ishlashi davomida eng muhim va ayni paytda eng xavfli xotira sohalaridan biridir. Ushbu maqolada stack qanday ishlashi, stack overflow nima ekanligi va nima sababdan u PWN hamda CTF muammolarida muhim rol o‘ynashi professional darajada tushuntiriladi. Maqola boshlovchilar va xavfsizlikka qiziquvchilar uchun mo‘ljallangan.

Steganografiya CTF Masalalarini Yechish Bo‘yicha To‘liq Professional Qo‘llanma

Steganografiya — oddiy ko‘ringan rasm, audio yoki fayl ichiga yashirilgan maxfiy ma’lumotlarni aniqlash san’atidir. Ushbu qo‘llanmada siz CTF musobaqalarida uchraydigan stego masalalarini tizimli ravishda qanday tekshirish, qaysi vositalarni qo‘llash va yashirin flagnni topishning eng samarali usullarini o‘rganasiz.

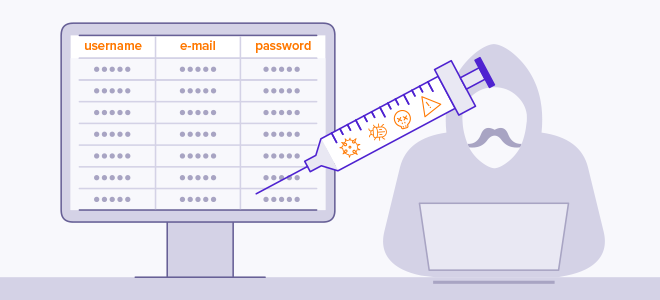

SQL Injection nima va undan qanday himoyalanish mumkin? To‘liq tushuncha va real kod misollari

SQL Injection (SQLi) — bu hujumchi foydalanuvchi kiritadigan ma’lumotlar orqali SQL so‘roviga zararli kod qo‘shishi va natijada ma’lumotlar bazasiga ruxsatsiz kirishi mumkin bo‘lgan xavfsizlik zaifligidir. Bu zaiflik OWASP Top 10’da uzoq yillardan beri yetakchi o‘rinlarda turadi. U noto‘g‘ri yozilgan backend kod, filtrlanmagan input va sanitizatsiyasiz SQL so‘rovlari natijasida yuzaga keladi.

🎣 Phishing hujumlari qanday ishlaydi? To‘liq professional tahlil

Kiberjinoyatchilar tomonidan eng ko‘p qo‘llaniladigan hujum usullaridan biri — phishing (“fishing” — ma’nosi: "qarmoqqa ilish"). Bu usulda hujumchi texnik ekspluatatsiya emas, balki inson psixologiyasidan foydalanadi. Shu sababli phishingga qarshi eng yaxshi himoya — xabardorlik. Ushbu maqolada phishingning ishlash mexanizmi, turli shakllari, real ssenariylar va unga qarshi samarali himoya choralarini tahlil qilamiz.

🌐 Tarmoq (Network) qanday ishlaydi: to‘liq qo‘llanma

Internet va ichki tarmoqlar hayotimizning ajralmas qismiga aylangan. Har bir qurilma, server yoki smartfon tarmoq orqali ma’lumot almashadi. Ushbu maqolada sizga tarmoqning asosiy tushunchalari, ishlash prinsiplari, protokollar, IP va MAC manzillari, routing, NAT, firewall va xavfsizlik jihatlari batafsil tushuntiriladi.

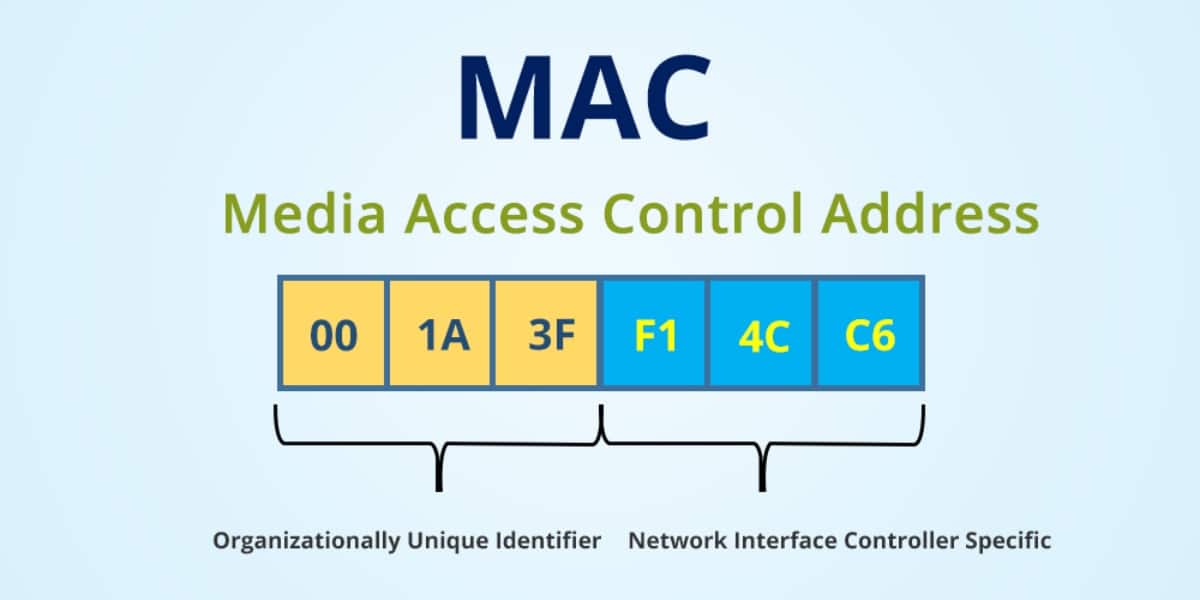

MAC (Media Access Control) manzili — toʻliq va amaliy qoʻllanma

MAC manzili (Media Access Control address) — tarmoq qurilmalarining link-layer (odatda Ethernet yoki Wi‑Fi) darajasidagi noyob identifikatori. Ushbu maqolada MAC manzili nima ekanligi, tuzilishi, turlari, qanday ishlashi, IP bilan farqi, sozlash va xavfsizlik jihatlari — hammasi amaliy misollar va buyruqlar bilan batafsil tushuntiriladi.

IP (Internet Protocol) — toʻliq va tushunarli qoʻllanma

Internetdagi qurilmalar bir-biri bilan muloqot qilish uchun IP (Internet Protocol) manzillaridan foydalanadi. Ushbu maqolada IP nima, qanday ishlaydi, IPv4 va IPv6 farqlari, subnetlash, NAT, DHCP, ARP, protokollar bilan munosabatlari va amaliy buyruqlar — hammasi bosqichma-bosqich tushuntiriladi. Maqola boshlovchilar va o‘rta darajadagi oʻquvchilar uchun moʻljallangan.

Web CTF vazifalarini yechish: chuqur, amaliy va toʻliq qoʻllanma

Web CTF (Capture The Flag) — veb-xavfsizlik sohasidagi eng mashhur va foydali kategoriyalardan biri. Bunda ishtirokchilar veb-ilovalar, APIlar yoki server konfiguratsiyasidagi zaifliklarni topib, ularni ekspluatatsiya qilib, flag (maxfiy kod) topishadi. Quyidagi maqola sizga bosqichma-bosqich, nazariyadan amaliyotgacha, Web CTF vazifalarini qanday yechishni oʻrgatadi.

CTF nima va qanday boshlash kerak?

CTF (Capture The Flag) — kiberxavfsizlik boʻyicha raqobat turi boʻlib, qatnashchilar turli vazifalarni (masalan, web ekspluatatsiya, kriptografiya, forensika, reverse engineering, pwn, steganografiya va boshqalar) hal qilib, yashirin flag (maxfiy kod) topishadi. Quyida CTFga tayyorgarlik, kerakli koʻnikmalar, amaliy mashqlar, vositalar va o`quv rejasi haqida batafsil va amaliy yoʻriqnoma beraman.